« WiFi » : différence entre les versions

Aucun résumé des modifications |

|||

| Ligne 1 : | Ligne 1 : | ||

== Architecture réseau == | == Architecture réseau == | ||

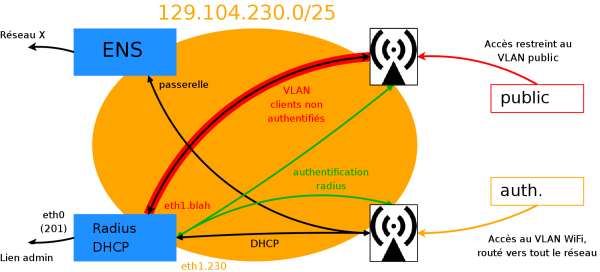

=== Schéma historique === | |||

[[Image:Wifi_Schema.png]] | [[Image:Wifi_Schema.png]] | ||

* VLAN 230 : | * VLAN 230 : | ||

| Ligne 16 : | Ligne 16 : | ||

** lunedenn (eth1.blah) : dhcp | ** lunedenn (eth1.blah) : dhcp | ||

** la passerelle est présente mais ne route pas vers le reste du réseau | ** la passerelle est présente mais ne route pas vers le reste du réseau | ||

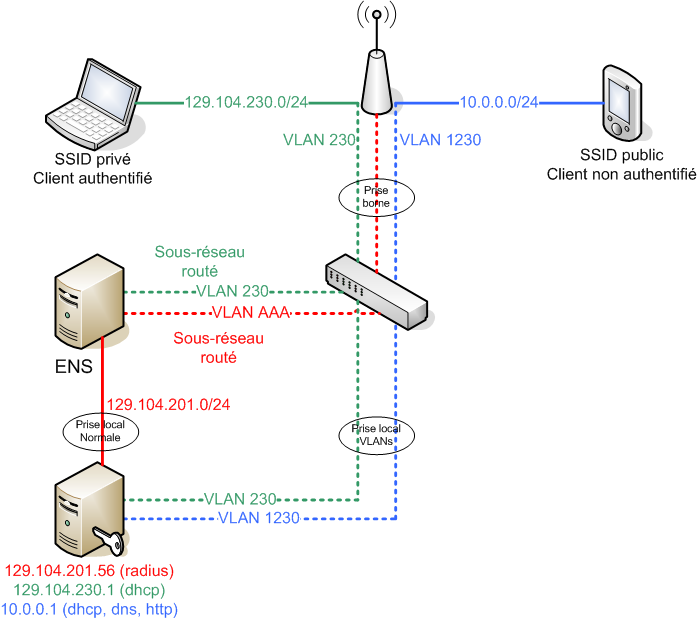

=== Situaton actuelle === | |||

[[Image:WiFi_Schema1.png]] | |||

AAA correspondrait au VLAN 'normal' de la prise sur laquelle on branche la borne. Pour les tests réalisés au bataclan, AAA=201 et donc le flux radius ne repasse pas par la matrice. | |||

Le projet initial prévoyait AAA=230, mais on n'a pas encore réussi a transmettre les paquets d'admin de la borne sur le VLAN 230, déjà utilisé pour le wireless. | |||

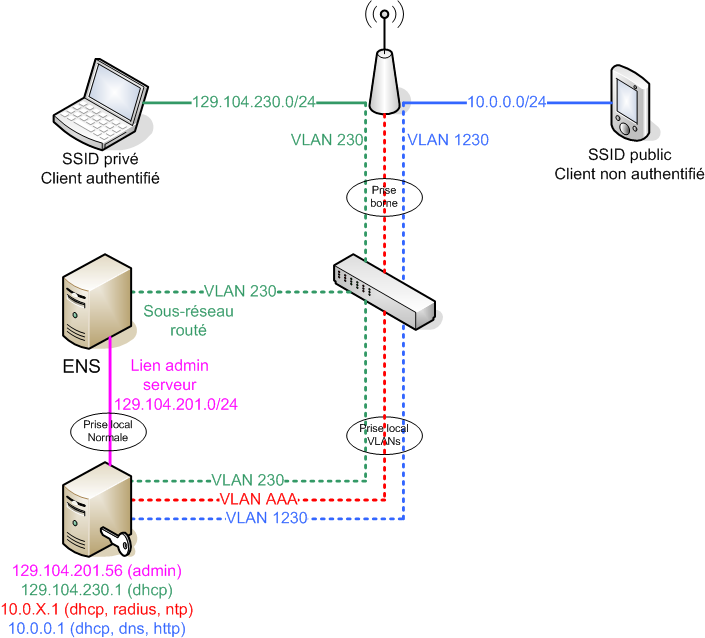

=== Nouvelle proposition === | |||

[[Image:WiFi_Schema2.png]] | |||

AAA est un VLAN quelconque, qu'il n'est plus nécessaire de router. S'il est routé cela évite néammoins d'activer le routage sur lunedenn (source de failles) et de devoir reconfigurer les routes des clients qui veulent accéder à une borne pour l'administrer. | |||

Pour nos besoins, regrouper les VLANS AAA et 230 suffirait, mais encore faut-il que la borne permette de le faire... | |||

Version du 24 juin 2005 à 12:10

Architecture réseau

Schéma historique

- VLAN 230 :

- clients authentifiés (SSID masqué)

- bornes WiFi

- lunedenn (eth1.230) : radius et dhcp

- passerelle (route vers le réseau école)

- VLAN blah :

- clients sur le SSID public (non authentifiés)

- lunedenn (eth1.blah) : dhcp

- la passerelle est présente mais ne route pas vers le reste du réseau

Situaton actuelle

AAA correspondrait au VLAN 'normal' de la prise sur laquelle on branche la borne. Pour les tests réalisés au bataclan, AAA=201 et donc le flux radius ne repasse pas par la matrice.

Le projet initial prévoyait AAA=230, mais on n'a pas encore réussi a transmettre les paquets d'admin de la borne sur le VLAN 230, déjà utilisé pour le wireless.

Nouvelle proposition

AAA est un VLAN quelconque, qu'il n'est plus nécessaire de router. S'il est routé cela évite néammoins d'activer le routage sur lunedenn (source de failles) et de devoir reconfigurer les routes des clients qui veulent accéder à une borne pour l'administrer.

Pour nos besoins, regrouper les VLANS AAA et 230 suffirait, mais encore faut-il que la borne permette de le faire...

DNS

- 129.104.230.1 chombier.wifi

- 129.104.230.2 gw.wifi

- 129.104.230.5 borne0.wifi

- 129.104.230.6 borne1.wifi

- 129.104.231.1 blah.wifi

Configuration du client sous Linux

Il faut installer les packages:

- opensc

- wpasupplicant

Configuration de wpasupplicant: /etc/wpasupplicant.conf

############################# # Config de wpa_supplicant # ############################# # Fichier d'interface pour contrôle du démon ctrl_interface=/var/run/wpa_supplicant # Contrôle d'accès à l'interface (ici root) ctrl_interface_group=0 # IEEE 802.1X/EAPOL version eapol_version=1 # Type de scan pour trouver le reseau (par le prog/par la carte/les 2) ap_scan=2 # EAP fast re-authentication fast_reauth=1 # OpenSSL Engine support from the opensc project (http://www.opensc.org/) # Nécessaire sinon ça ne marche pas # make the opensc engine available opensc_engine_path=/usr/lib/opensc/engine_opensc.so # make the pkcs11 engine available pkcs11_engine_path=/usr/lib/opensc/engine_pkcs11.so # configure the path to the pkcs11 module required by the pkcs11 engine pkcs11_module_path=/usr/lib/pkcs11/opensc-pkcs11.so ############################### # Config spécifique au réseau # ############################### # EAP-TTLS/PAP configuration reseau de l'X network={ scan_ssid=1 # Scan des essid non broadcastés ssid="chombier" # essid privé key_mgmt=IEEE8021X # connection avec clés générées automatiquement eap=TTLS # Auth EAP-TTLS identity="blah" # Identifiant password="bitebite" # mot de passe ca_cert="/home/ca-cert.pem" # certificat serveur (si on veut vérifier que c'est le bon) phase2="auth=PAP" # authentification 2eme phase PAP }

Connection au réseau wifi

On considère que l'interface eth0 est l'interface wifi

Sélectionner l'essid du réseau privé à "chombier"

iwconfig eth0 essid chombier

Lancer wpa_supplicant en démon (-B) (-D driver pour spécifier un driver de carte wifi, -d pour le débug)

wpa_supplicant -i eth0 -B

Une fois la connection établie, lancer une requete dhcp

dhclient eth0

Et voilà, ça devrait marcher.

Retour : Accueil